来源:小编 更新:2024-10-09 08:48:57

用手机看

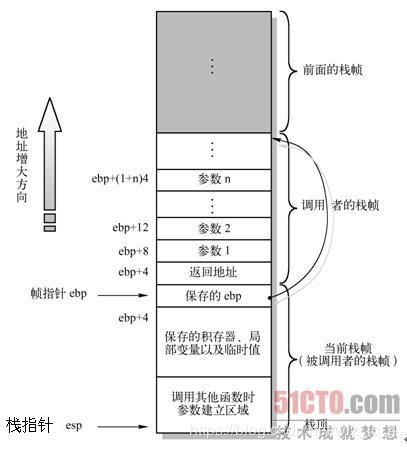

ROP,全称为Return-Oriented Programming,即返回导向编程。它是一种高级的内存攻击技术,旨在绕过现代操作系统的各种通用防御措施,如内存不可执行(NX)和代码签名等。ROP攻击的核心思想是利用程序中已经存在的指令序列(gadget),通过精心构造的返回地址,控制程序的执行流程。

在传统的缓冲区溢出攻击中,攻击者通过向程序的缓冲区中注入恶意代码,然后覆盖返回地址,使得程序执行流程跳转到恶意代码的位置。随着现代操作系统的安全机制不断完善,如NX保护,使得在数据段执行代码变得困难。ROP攻击则巧妙地利用了程序中已经存在的指令序列,通过返回导向的方式,实现攻击目的。

与传统的缓冲区溢出攻击相比,ROP攻击具有以下优势:

绕过NX保护:由于ROP攻击不依赖于在数据段执行代码,因此可以绕过NX保护机制。

绕过代码签名:ROP攻击利用程序中已经存在的指令序列,无需修改程序代码,因此可以绕过代码签名等安全机制。

攻击难度降低:由于攻击者无需编写新的恶意代码,因此攻击难度相对较低。

尽管ROP攻击具有强大的攻击能力,但仍然存在一些检测方法:

异常检测:通过监控程序执行过程中的异常行为,如非法指令执行、内存访问错误等,来检测ROP攻击。

行为分析:分析程序执行过程中的行为模式,如函数调用、内存访问等,来检测异常行为。

静态分析:通过分析程序代码,寻找潜在的ROP攻击漏洞。

为了抵御ROP攻击,可以采取以下防御策略:

代码完整性检查:对程序代码进行完整性检查,确保代码未被篡改。

控制流完整性保护:通过控制流完整性保护(Control Flow Integrity,CFI)技术,限制程序的执行流程,防止攻击者利用ROP攻击。

内存布局随机化:通过内存布局随机化(Memory Layout Randomization,MLR)技术,使程序每次运行时的内存布局不同,增加攻击难度。

ROP攻击作为一种高级的内存攻击技术,具有强大的攻击能力。了解ROP攻击的原理、检测方法和防御策略,对于保障计算机系统的安全具有重要意义。随着安全技术的不断发展,防御ROP攻击的策略也在不断更新。只有不断学习和掌握最新的安全知识,才能更好地抵御各种安全威胁。